Manutenção Preventiva de Computador

A melhor maneira de lidar com os problemas é impedi-los de acontecer em primeiro lugar. É aí que entra a manutenção preventiva.

Um bom programa de manutenção preventiva incorpora um plano de backup abrangente, medidas para proteger o sistema contra explorações maliciosas, manutenção periódica de hardware e software e etapas para manter a organização geral do sistema. Os objetivos da manutenção preventiva são reduzir a probabilidade de falhas de hardware, estender a vida útil do sistema, minimizar travamentos do sistema causados por drivers desatualizados e outros problemas de software, proteger o sistema contra vírus e outros malwares e prevenir a perda de dados.

As seções a seguir descrevem um programa básico de manutenção preventiva que você pode usar como base para desenvolver um programa que se adapte às suas necessidades e às necessidades do seu sistema.

Fazendo backup do sistema

Manter um bom conjunto de backups é uma parte crítica da manutenção preventiva.

A disponibilidade de discos rígidos e placas-mãe de baixo custo que suportam espelhamento RAID 1 levou muitas pessoas a depender exclusivamente do RAID 1 para proteger seus dados. É uma péssima ideia. O RAID 1 protege apenas contra a falha de um disco rígido, que é uma proteção parcial, na melhor das hipóteses. RAID 1 não faz nada para proteger contra:

- Dados corrompidos por vírus ou problemas de hardware

- Excluir, substituir ou modificar acidentalmente arquivos importantes

- Perda de dados catastrófica, como incêndio ou roubo de seu equipamento

Para se proteger contra essas e outras ameaças, a única solução confiável é fazer cópias de backup de seus dados periodicamente em alguma forma de mídia removível, como fitas, discos óticos ou discos rígidos removíveis.

Hardware de backup

No passado, não havia opções de hardware realmente boas para fazer backup de sistemas domésticos e SOHO. As unidades de fita eram caras, complexas de instalar e configurar, usavam mídias frágeis e caras e eram dolorosamente lentas. Os gravadores de CD, embora razoavelmente rápidos e baratos, armazenavam uma quantidade tão pequena de dados que muitas pessoas que os usavam para fazer backup se lembravam dos dias ruins da troca de disquetes. Os discos rígidos externos eram caros e de confiabilidade duvidosa.

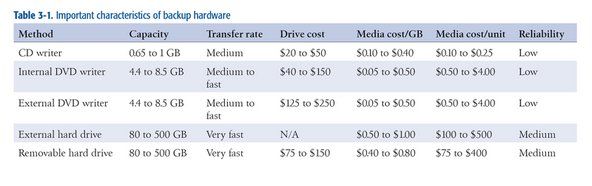

As coisas mudaram. As unidades de fita voltadas para o consumidor ainda são caras e lentas, embora seja mais fácil instalar uma unidade de fita ATAPI moderna do que era na época em que as unidades de fita usavam SCSI ou interfaces proprietárias. Os gravadores de CD ainda são razoavelmente rápidos e baratos e são uma boa solução se seus dados couberem em um ou dois CDs. A mudança mais significativa no hardware de backup do consumidor foi a introdução de gravadores de DVD baratos e discos rígidos externos ou removíveis. Tabela 3-1 lista as características importantes dos tipos de hardware de backup usados para backups domésticos e SOHO.

Tabela 3-1: Características importantes do hardware de backup

Além das considerações de custo, você enfrenta dois problemas ao escolher o hardware de backup: capacidade e velocidade. Idealmente, o hardware escolhido deve ter espaço suficiente para armazenar todo o conteúdo do seu disco rígido ou pelo menos todos os dados do usuário em um disco ou fita. Tão importante quanto, o hardware de backup deve ser rápido o suficiente para concluir um backup completo e verificar o tempo que você tiver disponível para backups. É fácil atender a esses dois requisitos se você tiver um orçamento ilimitado, mas a maioria de nós precisa comprometer um ou outro para evitar quebrar o banco.

Para a maioria dos usuários domésticos e SOHO, um gravador de DVD é o melhor compromisso. Por US $ 100 ou menos (possivelmente muito menos), você pode comprar um gravador de DVD interno e um estoque de discos suficiente para implementar um plano de backup abrangente. Se você tiver vários sistemas ou notebooks sem rede para fazer backup, poderá usar um gravador de DVD USB / FireWire externo para fazer o backup de todos individualmente.

A capacidade de um DVD gravável de 4,4 GB para camada única e 8,5 GB para camada dupla é suficiente para muitos sistemas (explicaremos o porquê em breve). A gravação e verificação de um disco completo leva apenas alguns minutos, o que torna prático fazer backups com frequência, até mesmo várias vezes durante um dia de trabalho. A única desvantagem do DVD gravável é que os discos óticos têm uma correção de erros muito menos robusta do que as fitas, o que significa que há uma pequena chance de que um arquivo não seja recuperável de um DVD de backup. No entanto, esse é um problema fácil de resolver. Simplesmente faça backup com mais freqüência e mantenha seus discos de backup mais antigos. Se você não conseguir recuperar o arquivo do disco atual, poderá recuperá-lo do disco imediatamente anterior.

DISCO VERSUS FITA

Somos do tipo cinto e suspensórios quando se trata de proteger nossos dados. Antes de gravadores de DVD acessíveis se tornarem disponíveis, fazíamos backup de nossos próprios sistemas todos os dias com unidades de fita Travan e DDS. E admitimos que a correção de erros menos robusta dos discos ópticos inicialmente nos deu uma pausa. Mas, há alguns anos, passamos a usar DVD + R e DVD + RW para backups e não olhamos para trás. Usamos discos de alta qualidade (Verbatim premium) e nunca tivemos problemas para recuperar um arquivo. A fita ainda tem seu lugar em data centers corporativos, mas, para nós, é obsoleta para usuários domésticos e SOHO.

Se o DVD não tiver espaço suficiente, considere o uso de discos rígidos externos ou removíveis, que armazenam de 80 GB a 500+ GB. Em ambos os casos, pense no disco rígido como a mídia, e não como uma unidade. Em outras palavras, um disco rígido externo ou removível é, na verdade, apenas uma fita ou disco de aparência engraçada, que você trata como qualquer outra mídia de backup removível. Assim como você precisa de vários discos ou fitas para uma boa rotação de backup, você também precisará de vários discos rígidos externos ou removíveis. Em termos de confiabilidade, os discos rígidos são intermediários entre fitas e discos ópticos. Os discos rígidos têm detecção e correção de erros mais robustas do que os discos ópticos, mas menos robustos do que a fita. Mais uma vez, isso não precisa ser motivo de preocupação se você fizer backup em vários discos rígidos externos / removíveis. Se você não conseguir recuperar um arquivo de um, poderá recuperá-lo de outro.

CONSELHOS DE RON MORSE SOBRE BACKUPS

Certifique-se de que as atualizações de hardware e software mais recentes não deixem seus dados arquivados para trás. Ao mesmo tempo, eu fazia a maior parte do meu backup em um disco rígido externo CDC SCSI. Com 80 MB, ele não armazenaria os arquivos do sistema ou do aplicativo (eu tinha a mídia de instalação original para isso), mas era grande o suficiente para armazenar meus dados pessoais até que as coisas chegassem ao ponto onde não estava. A unidade foi rebaixada para o status de arquivo e saiu do serviço regular. Não pensei muito nisso.

Um dia eu construí uma nova máquina que não tinha um adaptador SCSI porque a nova máquina não tinha nenhum dispositivo SCSI. A velha máquina foi vendida para um grupo inocente. Então, um dia, precisei acessar o arquivo. eu verdade necessário para acessar o arquivo. Duh. Lição cara. Isso também se aplica ao software. Se você tem muitos dados importantes em um formato de arquivo proprietário, a posse dos próprios arquivos é apenas metade do desafio. Você também precisa ser capaz de lê-los. (Insira o comercial para padrões de arquivo aberto aqui.)

Organizando sua estrutura de diretório de dados

Se você fizer backup em discos rígidos, poderá fazer backup de toda a unidade a qualquer momento. Se você usa um gravador de DVD, provavelmente fará backups completos com pouca frequência, com backups de rotina apenas dos arquivos de dados. Nesse caso, é importante organizar seus diretórios de dados para tornar o mais fácil possível o backup apenas dos seus dados, certificando-se de fazer o backup de todos os seus dados. O truque aqui é segregar seus dados em grupos que podem ser copiados com frequências diferentes.

Por exemplo, nossos dados, excluindo arquivos de áudio e vídeo, totalizam cerca de 30 GB. Obviamente, é impraticável fazer backup de tantos dados em DVDs rotineiramente. Felizmente, não é necessário fazer backup de tudo sempre. Muitos desses dados são livros históricos que escrevemos anos atrás (e que podemos atualizar algum dia), e-mails antigos e assim por diante. É necessário fazer backup de tudo isso, mas não é necessário fazer backup todos os dias ou mesmo todos os meses. Portanto, separamos nossos dados em subdiretórios de três diretórios de nível superior:

dados

Este diretório de nível superior contém nosso e-mail de dados de trabalho atual, projetos de livros atuais, imagens recentes de câmeras digitais e assim por diante. O backup desse diretório é feito todos os dias em DVD e freqüentemente ao longo do dia para espelhar diretórios em outros sistemas em nossa rede. Nunca permitimos que esse diretório fique maior do que caberia em um DVD.

arquivo

Este diretório de nível superior contém todos os nossos dados antigos: arquivos que podemos não precisar de um mês para o outro, ou mesmo de um ano para o outro. Esse diretório é feito backup em vários conjuntos redundantes de DVDs, dois dos quais são armazenados externamente. Cada conjunto de backup requer atualmente seis DVDs. Cada vez que adicionamos dados aos diretórios de arquivo, o que não acontece com frequência, gravamos vários novos conjuntos de DVDs de backup. (Guardamos os discos antigos também, mas somos packrats.)

segurando

Este diretório de nível superior é intermediário entre nossos diretórios de dados de trabalho e nossos diretórios de arquivo. Quando o tamanho de nossos diretórios de dados de trabalho se aproxima do que caberá em um DVD, geralmente a cada dois ou três meses, varremos os arquivos mais antigos para o diretório de armazenamento e gravamos novas cópias do diretório de armazenamento em DVD. Fazendo isso, podemos manter nosso diretório de dados de trabalho em um tamanho gerenciável, mas não temos que refazer os backups do diretório de arquivo com muita frequência. Também mantemos o tamanho deste diretório para caber em um DVD. Quando se aproxima desse tamanho, varremos tudo no diretório de armazenamento para o diretório de arquivo e gravamos um novo conjunto de DVDs de arquivo.

Ao planejar sua estrutura de diretório de dados, também é importante considerar estes aspectos:

- A importância dos dados

- Quão difícil seria reconstruir os dados

- Com que frequência os dados mudam

Em combinação, esses três fatores determinam com que freqüência os dados precisam ser submetidos a backup, quantas gerações de cópias de backup você deseja manter e, portanto, onde os dados pertencem em sua estrutura de diretório. Por exemplo, seus registros financeiros e fotografias digitais são provavelmente extremamente importantes para você, difíceis ou impossíveis de reconstruir se perdidos e mudam com frequência. É necessário fazer backup desses arquivos com frequência e provavelmente você desejará manter várias gerações de cópias de backup. Esses arquivos pertencem aos seus diretórios de dados de trabalho.

Por outro lado, se você copiou sua coleção de CDs para MP3, esses arquivos não são importantes nem difíceis de reconstruir porque você pode simplesmente rasgar novamente os CDs, se necessário. Embora esses arquivos possam ser razoavelmente classificados como dados, é provável que você os categorize como dados dos quais nunca é necessário fazer backup e, portanto, os localize em algum lugar em sua estrutura de diretório fora dos diretórios dos quais é feito backup rotineiramente.

Desenvolvendo um esquema de rotação de backup

Qualquer que seja o hardware de backup que você usa, é importante desenvolver um esquema de rotação de backup apropriado. Um bom esquema de rotação requer meia dúzia ou mais discos, fitas ou unidades e permite:

- Recupere uma cópia recente de qualquer arquivo com facilidade e rapidez

- Recupere várias gerações de um arquivo

- Mantenha várias cópias de seus dados para redundância e granularidade histórica

- Armazene pelo menos uma cópia de seus dados fora do local para proteção contra perda catastrófica de dados

O esquema de rotação de backup mais popular e o mais adequado para backups em discos DVD + RW é denominado Avô-Pai-Filho (GFS) . Para usar essa rotação de backup, rotule os seguintes discos:

- Cinco (ou seis) discos diários, rotulados de segunda a sexta-feira (ou sábado).

- Cinco discos semanais, rotulados da Semana 1 até a Semana 5.

- Doze discos mensais, rotulados de janeiro a dezembro.

Faça backup de cada dia de trabalho no disco diário apropriado. No domingo, faça backup para qualquer disco semanal numerado que corresponda ao número daquele domingo no mês. No primeiro (ou último) dia de cada mês, faça backup no disco mensal. Este método fornece granularidade diária para a semana anterior, granularidade semanal para o mês anterior e granularidade mensal para o ano anterior. Para a maioria dos usuários domésticos e SOHO, esse esquema é mais do que suficiente.

como configurar hdmi no ps3

Você pode, é claro, modificar a rotação GFS padrão de qualquer maneira que seja adequada às suas necessidades. Por exemplo, em vez de gravar seus backups semanais ou mensais em um disco DVD + RW que eventualmente será sobrescrito, você pode gravar esses backups em discos DVD + R (gravar uma vez) e arquivá-los. Da mesma forma, não há nada que o impeça de fazer um segundo disco de backup todas as semanas ou todos os meses e arquivá-lo fora do local.

Se você estiver fazendo backup em discos rígidos externos ou removíveis, provavelmente não vai querer usar a rotação GFS padrão, que exigiria 22 discos rígidos. Felizmente, você pode usar menos unidades sem comprometer significativamente a confiabilidade do seu sistema de backup. A maioria dos discos rígidos removíveis tem espaço para pelo menos dois ou três backups completos, se você fizer backup de todo o disco rígido, ou uma dúzia ou mais backups somente de dados.

Você ainda não quer manter todos os ovos na mesma cesta, mas é razoável limitar o número de cestas a apenas dois ou três. O truque é certificar-se de alternar o uso das unidades para que você não termine com todos os seus backups recentes em uma unidade e apenas os backups mais antigos em outra. Por exemplo, se você decidir usar apenas dois discos rígidos externos ou removíveis para backup, rotule um deles M-W-F e o outro Tu-Th-S e alterne seus backups diários entre as duas unidades. Da mesma forma, rotule uma das unidades 1-3-5 e a outra 2-4 para seus backups semanais, e uma unidade J-M-M-J-S-N e a outra F-A-J-A-O-D para seus backups mensais.

Escolha de software de backup

Existem quatro categorias amplas de software que podem ser usadas para backup. Cada um tem vantagens e desvantagens, e o que é melhor para você depende de suas necessidades e preferências.

Utilidades do sistema

Os utilitários do sistema, como o xcopy, são gratuitos, flexíveis, fáceis de usar, podem ter scripts e criar backups que podem ser lidos diretamente sem uma operação de restauração. No entanto, eles normalmente não fornecem compactação ou qualquer meio fácil de fazer uma comparação binária em cada arquivo que foi copiado e podem gravar apenas em um dispositivo montado que seja visível para o sistema operacional como uma unidade. (Em outras palavras, você não pode usá-los para gravar em um disco óptico, a menos que esteja executando um software de gravação de pacotes que faz com que o disco apareça para o sistema operacional como uma unidade.)

Aplicativos de gravação de CD / DVD

Aplicativos de gravação de CD / DVD, como o Nero Burning ROM ( http://www.nero.com ) e K3b ( http://www.k3b.org ) são rápidos, podem criar cópias de backup diretamente legíveis e geralmente oferecem recursos de verificação binária robustos, mas podem não oferecer compactação. A maioria também tem pouca ou nenhuma capacidade de filtrar por critérios de seleção de arquivo, como 'fazer backup apenas dos arquivos que foram alterados hoje'. Obviamente, os aplicativos de gravação de CD / DVD têm outros usos, como a duplicação de CDs de áudio e DVDs de vídeo, e é provável que você já tenha um aplicativo de gravação instalado. Em caso afirmativo, e se o aplicativo de gravação atende aos seus requisitos, você pode usá-lo em vez de comprar outro aplicativo apenas para fazer backup.

Aplicativos de backup tradicionais

Aplicativos de backup tradicionais, como BackUp MyPC ( http://www.stompsoft.com ) fazem apenas uma coisa, mas a fazem muito bem. Eles são rápidos, flexíveis, têm opções robustas de compactação e verificação, suportam quase qualquer tipo de mídia de backup e permitem definir procedimentos de backup padrão usando scripts, critérios de seleção de arquivo detalhados e conjuntos de backup salvos. Se suas necessidades são simples, o miniaplicativo de backup do Windows incluído, que é uma versão simplificada do Veritas Backup Exec (já vendido e renomeado como BackUp MyPC), pode ser suficiente. Caso contrário, achamos que o BackUp MyPC comercial é a melhor opção para usuários do Windows.

Aplicativos de imagem de disco

Aplicativos de imagem de disco, como Acronis True Image ( http://www.acronis.com ) produzem uma imagem compactada de seu disco rígido, que pode ser gravada em um disco rígido, disco óptico ou fita. Embora sejam menos flexíveis do que um aplicativo de backup tradicional, os aplicativos de imagem de disco têm a vantagem inestimável de fornecer recursos de recuperação de desastres. Por exemplo, se seu disco rígido falhar e você tiver uma imagem de disco atual, não será necessário reinstalar o Windows e todos os seus aplicativos (incluindo o aplicativo de backup) e, em seguida, restaurar seus dados. Em vez disso, você simplesmente inicializa o disco de recuperação de desastres e deixa-o rasgar. Seu sistema voltará ao estado original em minutos, em vez de horas.

Usamos três desses quatro tipos de software em nossa própria rede. Várias vezes ao dia, fazemos o que chamamos de 'backups xcopy', embora agora executemos o Linux em vez do Windows para fazer cópias rápidas de nossos dados de trabalho atuais para outros sistemas na rede. Usamos um aplicativo de gravação de CD / DVD, K3b para Linux em nosso caso, para executar nossos backups de rotina em DVDs. E, quando estamos prestes a desmontar um sistema para repará-lo ou atualizá-lo, executamos um backup de imagem com o Acronis True Image, apenas no caso de o pior acontecer.

VOCÊ NUNCA PODE TER BEM DEMAIS

Quaisquer que sejam os meios e métodos de backup que você usa, lembre-se do seguinte e você não errará muito:

- Faça backup com frequência, especialmente os dados que são importantes ou difíceis de reconstruir

- Verifique os backups para garantir que eles são legíveis e que você pode recuperar os dados deles

- Manter vários conjuntos de backup, para redundância e para permitir a recuperação de versões mais antigas de arquivos

- Considere o uso de um firewall classificado para dados ou de mídia segura para armazenamento no local

- Armazene um conjunto de backup recente fora do local e gire-o regularmente

Embora os serviços de backup online (incluindo o uso do Gmail do Google para armazenamento de backup ad hoc) sejam escolhas razoáveis para backups complementares, sugerimos que você não os use como sua forma principal de backup. Há muitas coisas que podem dar errado, desde sua conexão com a Internet (ou deles), problemas no servidor na empresa de hospedagem, até a empresa fechando sem aviso prévio. Quando você precisa de seus backups, você precisa deles agora mesmo . Mantenha seus backups primários ao seu alcance.

Segurança de software não é

Embora muitas pessoas dependam de firewalls de software, como o ZoneAlarm ( http://www.zonealarm.com ) ou Norton Internet Security ( http://www.symantec.com ), achamos que é um erro. Entre os especialistas em segurança, é um truísmo dizer que o software não pode proteger o sistema que o está executando. Qualquer firewall de software pode ser comprometido por explorações que o visam diretamente ou ao sistema operacional subjacente. Em nossa opinião, um firewall de software é melhor do que nada, mas não muito melhor.

Protegendo o sistema

A etapa mais importante que você pode realizar para proteger seu sistema contra worms e outros invasores mal-intencionados é instalar um roteador / firewall de hardware entre o sistema e a Internet. Um roteador / firewall configurado corretamente bloqueia verificações e sondagens maliciosas e torna seu sistema efetivamente invisível para os milhões de sistemas infectados na Internet pública que estão constantemente tentando infectá-lo. Dispositivos de roteador / firewall de hardware normalmente são vendidos por apenas US $ 30 a US $ 50, portanto, são um seguro barato contra o comprometimento de seu sistema por invasores mal-intencionados.

Preferimos muito mais roteadores a cabo / DSL feitos pela D-Link, como o DI-604 (somente com fio) ou o DI-624 (com fio / sem fio), mas roteadores de banda larga semelhantes feitos pela NETGEAR e Linksys também são populares. Todos os modelos atuais com os quais estamos familiarizados usam configurações padrão que fornecem segurança adequada, mas ainda vale a pena estudar o manual para ter certeza de que seu roteador está configurado para fornecer um nível de segurança que seja aceitável para você.

Segurança WEP não é

Se você instalar um roteador sem fio e ativar a rede sem fio, certifique-se de protegê-lo adequadamente. O padrão usado pelos primeiros dispositivos sem fio 802.11, chamado WEP (Wired Equivalent Privacy), agora é irremediavelmente inseguro. O WEP pode ser quebrado literalmente em minutos ou até segundos usando utilitários que qualquer pessoa pode baixar. O padrão WPA (Wi-Fi Protected Access) mais recente, quando configurado corretamente, é seguro contra todos os ataques, exceto os mais sofisticados. Se seus adaptadores sem fio e pontos de acesso atuais suportam apenas WEP, substitua todos eles imediatamente por dispositivos que suportam WPA. Caso contrário, você também pode executar sua rede sem fio sem nenhuma segurança.

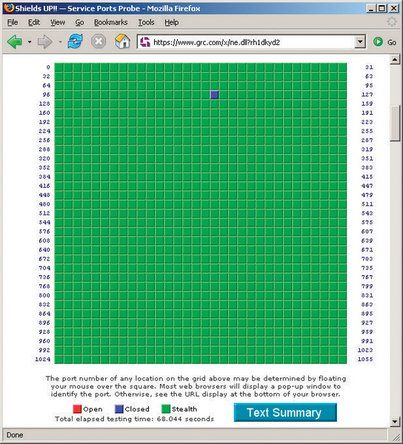

Depois de instalar e configurar seu firewall / roteador, visite o site da Gibson Research Corporation ( http://www.grc.com ) e use seus escudos UP! serviço para testar sua segurança. Shields UP! investiga seu sistema e relata o status das portas mais comumente atacadas por worms e outras explorações maliciosas. Figura 3-17 mostra os resultados da execução de Shields UP! contra um de nossos sistemas de teste do Windows XP.

Figura 3-17: Escudos de pesquisa Gibson ACIMA! mostrando um sistema (quase) totalmente furtivo

Shields UP! sinaliza portas abertas (notícias muito ruins) em vermelho. Portas fechadas, aquelas que não aceitam conexões, mas quando detectadas, reconhecem que estão presentes, são marcadas em azul. Portas invisíveis - aquelas que não respondem de forma alguma às sondagens são marcadas em verde. Idealmente, gostaríamos que todas as nossas portas fossem marcadas como verdes, porque isso torna nosso sistema invisível para intrusos. Mas, por motivos práticos, ocultamos todas as portas, exceto a porta 113 (ident), que responde às sondagens como fechadas.

USE o nmap PARA TESTES SÉRIOS

Para testes mais rigorosos, tente usar o nmap ( http://www.insecure.org/nmap/ ) Como você pode executá-lo em sua rede, pode usá-lo para testar sistemas individuais, em vez de apenas sua rede como um todo. É útil testar seu roteador e seus computadores para que você saiba quais vulnerabilidades existem. Você pode se surpreender ao saber que de alguma forma conseguiu habilitar um servidor da web que nunca usa, ou que tem uma versão sem patch do SQL Server (o vetor para o worm Slammer / Sapphire bem divulgado) em execução que foi instalada junto com alguns outro pacote de software.

O que é a porta 113?

A porta 113 é usada para solicitações de identificação, que permitem que servidores remotos descubram o nome de usuário associado a uma determinada conexão. As informações descobertas por meio do ident raramente são úteis e não são confiáveis. No entanto, quando um servidor remoto tenta se conectar novamente ao seu computador e emitir uma resposta de ident, uma porta fechada diz: 'Desculpe, não estou executando o ident'. Uma porta furtiva, por outro lado, pode levar o servidor remoto a concluir que seu computador não existe. É mais provável que um servidor remoto permita sua conexão (como FTP, HTTP ou TELNET) se acreditar que você realmente está lá.

A maioria dos roteadores de hardware, por padrão, esconde todas as portas, exceto 113, que eles configuram como fechadas. Alguns roteadores furtivos na porta 113 também. Geralmente é uma má ideia, porque pode causar uma resposta lenta ou nenhuma resposta de alguns servidores. Se Shields UP! relata que a porta 113 está furtiva, sugerimos usar o utilitário de configuração do roteador para alterar a porta 113 para fechada em vez de furtiva.

Aqui estão algumas outras etapas que você deve seguir para proteger seus sistemas Windows:

Instale o Firefox.

Uma das etapas mais importantes que você pode seguir é para proteger um sistema Windows é substituir o Internet Explorer inseguro e cheio de bugs por um navegador padrão diferente. O navegador alternativo mais popular é o Firefox ( http://www.mozilla.org ) Sugerimos que você instale o Firefox imediatamente e comece a usá-lo como navegador padrão. Ignore o FUD inspirado na Microsoft que argumenta que o Internet Explorer é tão seguro quanto o Firefox. Não é. O Firefox é uma ordem de magnitude mais segura.

Instale um software de bloqueio de anúncios.

Embora a maioria dos anúncios em banner e pop-ups não sejam maliciosos, eles são irritantes. E alguns anúncios contêm links para sites maliciosos onde simplesmente clicar em um link ou simplesmente visualizar a página pode instalar malware em seu sistema por meio de um 'download drive-by'. O uso de software de bloqueio de anúncios minimiza o problema. Usamos Ad Block ( http://extensionroom.mozdev.org ), mas existem muitas alternativas, incluindo Privoxy ( http://www.privoxy.org ), WebWasher ( http://www.cyberguard.com ) e AdSubtract ( http://www.intermute.com )

Internet Explorer seguro.

Infelizmente, é impossível remover completamente o Internet Explorer de um sistema Windows. E o IE é perigoso ficar parado no disco rígido, mesmo que você nunca o execute. Você pode minimizar o perigo configurando o IE para ser o mais seguro possível. Para fazer isso, execute o IE, escolha Ferramentas Opções guia Segurança. Selecione cada zona de segurança, clique no botão Nível personalizado, escolha 'Alta segurança' na lista suspensa e clique no botão Redefinir. Repita o processo para cada zona de segurança. Depois de fazer isso, o Internet Explorer fica praticamente inutilizável, mas é pelo menos tão seguro quanto possível.

Desative o Windows Scripting Host.

Mesmo se você proteger o Internet Explorer, Host de script do Windows (WSH) permanece instalado e perigoso. Para obter a melhor segurança contra vírus VBS, recomendamos a remoção completa do WSH, embora isso signifique que o Windows não pode mais executar nenhum script .vbs. Dependendo da versão do Windows que você executa, você pode remover o WSH usando o miniaplicativo Adicionar ou Remover Programas no Painel de Controle.

Se não houver opção para remover o WSH do painel de controle, você pode remover o WSH manualmente, excluindo os arquivos cscript.exe e wscript.exe , mas você deve fazer isso na sequência adequada. O Windows armazena duas cópias desses arquivos, as cópias ativas em WINDOWS system32 , e cópias de backup em WINDOWS system32 dllcache . Exclua as cópias de backup primeiro e, em seguida, as cópias ativas. Se você excluir as cópias ativas primeiro, o Windows detecta imediatamente sua ausência e as restaura automaticamente a partir das cópias de backup. Depois de excluir as duas cópias, o Windows exibe uma caixa de diálogo de aviso que você pode simplesmente ignorar.

DE-WSHING DA MANEIRA FÁCIL

Você também pode usar Noscript.exe da Symantec ( http: //www.symantec.com/avcenter/noscrip ... ), que remove o WSH automaticamente.

Substitua o Outlook.

Embora as versões recentes sejam mais seguras do que as anteriores, o Outlook ainda é um ímã de vírus. Se possível, recomendamos substituí-lo pelo Mozilla Thunderbird ou outro cliente de e-mail alternativo.

As medidas que descrevemos até agora protegem seu sistema contra a infecção por worms e outras explorações que não requerem a intervenção do usuário. Infelizmente, essas explorações automatizadas não são os únicos perigos para a segurança. Seu sistema também corre o risco de explorações que exigem sua participação ativa (se desconhecida). As duas principais ameaças são vírus, que normalmente chegam como anexos de mensagens de e-mail, e spyware, que costuma pegar carona em softwares 'gratuitos', como clientes P2P, que você instala voluntariamente.

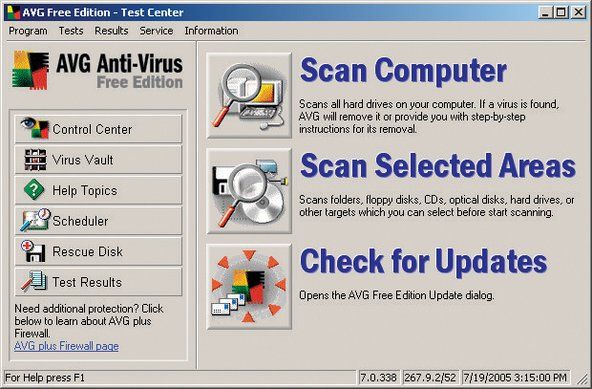

Novos vírus são constantemente escritos e liberados, por isso é importante executar um antivírus regularmente e mantê-lo atualizado com as assinaturas de vírus mais recentes. Embora o Norton AntiVirus ( http://www.symantec.com ) e McAfee VirusScan ( http://www.mcafee.com ) são dois dos antivírus mais populares que também não usamos. Em vez disso, recomendamos instalar o Grisoft AVG Anti-Virus ( http://www.grisoft.com ), mostrado em Figura 3-18 . O AVG é tão eficaz quanto qualquer produto concorrente que usamos, exige pouco dos recursos do sistema e é gratuito para uso pessoal.

Figura 3-18: Grisoft AVG Anti-Virus Free Edition

Até alguns anos atrás, os vírus eram a maior ameaça à segurança. Hoje em dia, o malware é uma ameaça pelo menos tão grande. A forma menos maliciosa de malware é o adware, que exibe anúncios pop-up durante as sessões de navegação e pode relatar seus hábitos de navegação na web para um servidor central geralmente anonimamente e sem relatar informações pessoais que o identificam individualmente para ajudar o adware a exibir os anúncios que pensa será do seu interesse. Mais formas maliciosas de adware, geralmente chamadas de spyware, coletam e relatam informações sobre você que podem ser úteis para ladrões de identidade e outros malfeitores. As formas mais maliciosas de spyware vão muito mais longe, usando registradores de pressionamento de tecla e técnicas semelhantes para coletar senhas, números de cartão de crédito e contas bancárias e outras informações criticamente sensíveis.

Mesmo se você nunca instalar um software que não venha de uma fonte confiável, você pode ser vítima de spyware. Às vezes, basta visitar uma página da web mal-intencionada que baixa e instala spyware de maneira invisível em seu sistema. A única maneira de se proteger contra esse tipo de software malicioso é instalar um scanner de malware, mantê-lo atualizado e executá-lo regularmente. Existem vários scanners de malware disponíveis, muitos deles sem nenhum custo. Infelizmente, alguns deles são, na verdade, spyware Trojans. Se você instalar um deles, ele irá de fato escanear seu sistema e relatar qualquer malware 'estrangeiro' que detectar. Pode até ser gentil o suficiente para remover esse malware, deixando seu sistema livre para executar o spyware que ele mesmo instala.

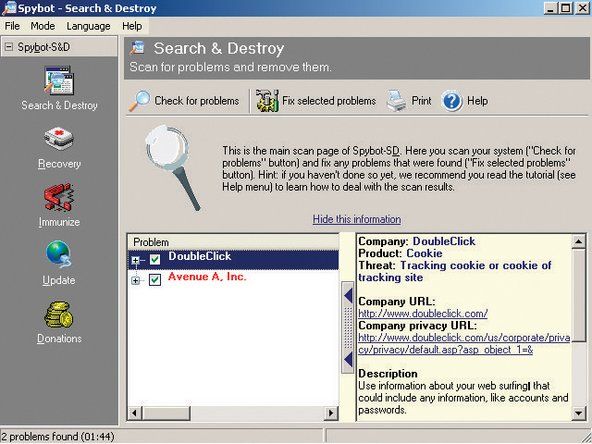

Felizmente, existem dois scanners de malware confiáveis que podemos recomendar, ambos gratuitos para uso pessoal. Spybot Search & Destroy ( http://www.safer-networking.org ), mostrado em Figura 3-19 , é um artigo de doação. O Spybot é rápido e extremamente eficaz, e nós o usamos como nossa primeira linha de defesa. (Se você instalá-lo, envie para o cara um software tão bom quanto isso deve ser encorajado.) Executamos o Spybot diariamente em nossos sistemas Windows. Por melhor que seja, até mesmo o Spybot às vezes perde algo. Como backup, executamos AdAware ( http://www.lavasoftusa.com ) semanalmente. O que o Spybot não captura, o AdAware sim. (A versão paga do AdAware inclui um aplicativo de bloqueio de anúncios e pop-up em tempo real que funciona bem.)

Figura 3-19: Use o SpyBot Search & Destroy para detectar e remover malware

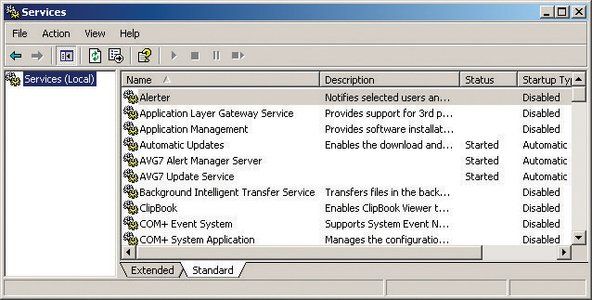

Por padrão, o Windows executa muitos serviços desnecessários em segundo plano. A desativação de serviços desnecessários tem o duplo benefício de reduzir o consumo de recursos do sistema e eliminar pontos de entrada em potencial para explorações de segurança. Você pode configurar o comportamento de inicialização dos serviços do Windows XP usando o editor de política de serviços. Para fazer isso, clique em Iniciar Executar, digite services.msc na caixa de diálogo de execução e pressione Enter. O editor de política de serviços aparece, conforme mostrado em Figura 3-20 .

Figura 3-20: Editor de política de serviços do Windows XP

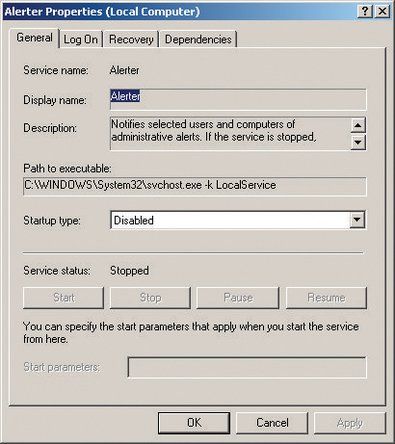

Clique duas vezes no nome de qualquer serviço para exibir a folha de propriedades desse serviço, conforme mostrado em Figura 3-21 . Use a lista suspensa 'Tipo de inicialização' para definir o tipo de inicialização como Automático, Manual ou Desativado, conforme apropriado. Se o serviço estiver em execução, clique no botão Parar para pará-lo. Se outros serviços dependerem desse serviço, o Windows exibirá uma caixa de diálogo de aviso para informar que a interrupção desse serviço também interromperá os serviços dependentes. Depois de reconfigurar as configurações de inicialização de todos os serviços, reinicie o sistema para que as alterações tenham efeito.

Figura 3-21: Folha de propriedades para o serviço Alerta

Para um sistema Windows XP típico usado rotineiramente em ambiente residencial ou SOHO, recomendamos ativar os seguintes serviços da Microsoft:

- Atualizações automáticas

- Serviços criptográficos

- Cliente DHCP

- Log de Eventos

- Ajuda e suporte

- Serviço de entrada HID

- Plug and play

- Spooler de impressão

- Armazenamento Protegido

- Gerenciador de conexão automática de acesso remoto

- Gerenciador de conexão de acesso remoto

- Chamada de procedimento remoto (RPC)

- Localizador de Chamada de Procedimento Remoto (RPC)

- Serviço de bloqueio de script

- Centro de Segurança

- Detecção de Hardware Shell

- Áudio do Windows

- Aquisição de imagens do Windows (WIA)

- instalador do Windows

- Instrumentação de gerenciamento do Windows

- Extensões de driver de instrumentação de gerenciamento do Windows

- Posto de trabalho

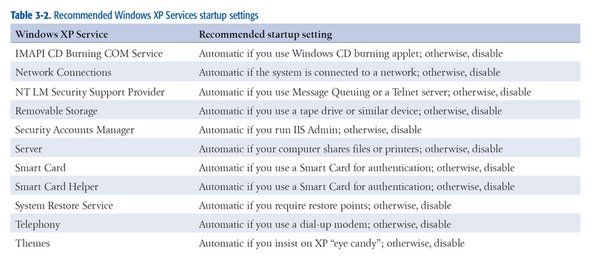

Desative todos os outros serviços da Microsoft, exceto possivelmente aqueles listados em Tabela 3-2 . Alguns desses serviços, especialmente o serviço e temas de restauração do sistema, usam recursos significativos do sistema e são melhor desativados, a menos que você precise da funcionalidade que eles fornecem.

Tabela 3-2: Configurações recomendadas de inicialização dos serviços do Windows XP

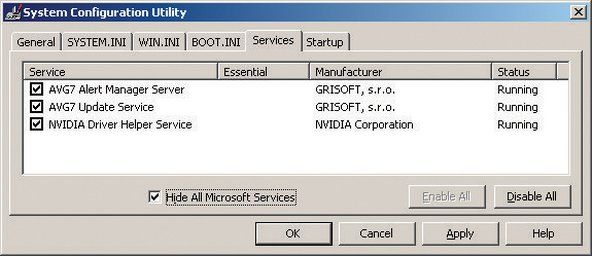

Além dos vários serviços que a Microsoft inclui com o Windows XP, muitos sistemas executam serviços de terceiros. Determinar quais serviços não são da Microsoft é difícil com o editor de políticas de Serviços. Felizmente, há outra alternativa chamada Utilitário de configuração do sistema. Para executá-lo, clique em Iniciar Executar, digite msconfig na caixa de diálogo Executar e pressione Enter. Clique na guia Serviços para exibir os serviços instalados. Marque a caixa de seleção Ocultar todos os serviços da Microsoft para mostrar apenas serviços que não sejam da Microsoft, conforme mostrado em Figura 3-22 .

Figura 3-22: Utilitário de configuração do sistema do Windows XP exibindo serviços não Microsoft

No Figura 3-22 , três serviços não Microsoft estão em execução. Dois deles fazem parte do software antivírus AVG que executamos neste sistema e um é usado pelo adaptador de vídeo NVIDIA. Nenhum deles é suspeito, portanto, nenhuma ação é necessária. No entanto, existem muitos outros serviços de terceiros que podem ser maliciosos, incluindo aqueles instalados por spyware. Se você vir um serviço de terceiros em execução e não reconhecer sua finalidade, investigue mais a fundo. Em caso de dúvida, desmarque a caixa de seleção para desativar o serviço e teste o sistema para ver se a desativação desse serviço interrompe alguma coisa.

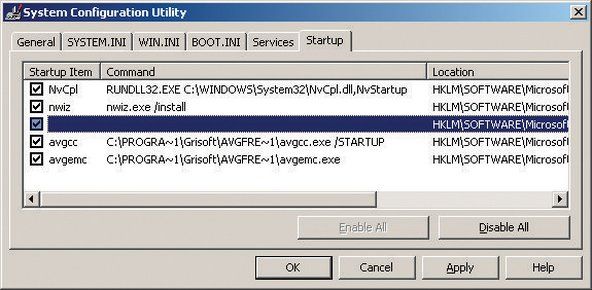

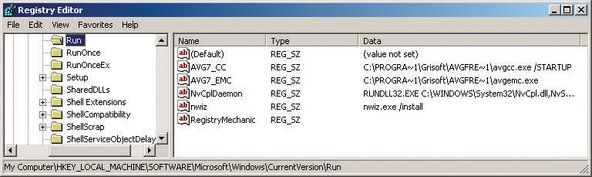

Você também pode visualizar a página de inicialização do utilitário de configuração do sistema para listar os programas executáveis que o Windows executa na inicialização, conforme mostrado em Figura 3-23 .

Figura 3-23: Utilitário de configuração do sistema do Windows XP exibindo programas executados na inicialização

nenhum som nas janelas cromadas 8

Nesse caso, quatro dos cinco programas executáveis que o Windows executa na inicialização do sistema são claramente inócuos. NvCpl é o utilitário do painel de controle da NVIDIA. nwiz é o executável do WhizFolders Organizer Pro, um programa de gerenciamento de arquivos que usamos. NvCpl e avgemc são os dois executáveis do nosso software AVG Anti-Virus. Mas o item destacado no meio da lista nos preocupou porque nenhum nome de programa executável é mostrado para ele. Esse é um comportamento suspeito que se pode esperar de um executável de inicialização instalado por um vírus, worm ou spyware, portanto, vale a pena dar uma olhada mais de perto.

Para fazer isso, inicie o Editor do Registro clicando em Iniciar Executar, digitando regedt32 (ou regedit, se preferir um editor mais simples) na caixa de diálogo e pressionando Enter. Navegue pela estrutura do registro para visualizar a chave: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun onde os executáveis de inicialização são listados. Figura 3-24 mostra o conteúdo daquela chave, que foi obviamente instalada pelo programa Registry Mechanic, e não é motivo de preocupação. Se o executável de inicialização for claramente um programa malicioso, simplesmente exclua-o com o Editor do Registro. Se você não tiver certeza sobre isso, use o Google para pesquisar o nome do executável em vez de simplesmente excluí-lo.

Figura 3-24: Visualização de programas de inicialização no Editor do Registro

ESTÁ BEM PARA JOGAR

Não hesite em experimentar sua configuração de inicialização. Não há nada que você possa desativar aqui que possa prejudicar o sistema. Na pior das hipóteses, um programa pode não funcionar corretamente com um executável de inicialização desativado. A menos que você tenha certeza de que precisa de um programa de inicialização específico para ser executado, como seu antivírus e scanners de malware e seu PIM, vá em frente e desative-o. Reinicialize o sistema e veja se algo está quebrado. Em caso afirmativo, reative o que quer que tenha desativado e brinque mais um pouco.

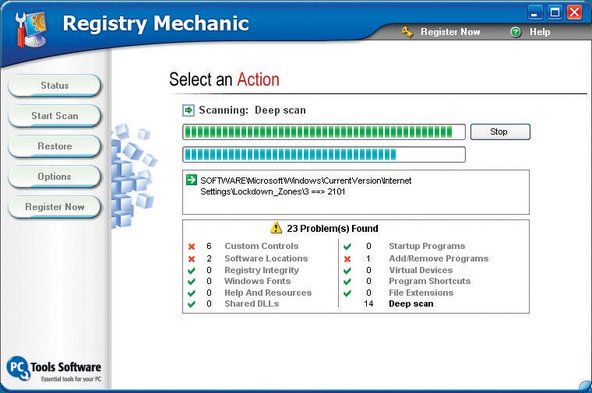

Por fim, recomendamos a execução periódica de um limpador de registro, como o CleanMyPC ( http://www.registry-cleaner.net ) ou Mecânico de Registro ( http://www.pctools.com ), mostrado em Figura 3-25 . Incluímos a manutenção do registro como um elemento de segurança do sistema, porque as explorações do registro estão se tornando cada vez mais comuns. Mesmo que o seu sistema nunca seja infectado por nenhum software malicioso, ainda vale a pena limpar e compactar o registro periodicamente para aumentar o desempenho e a confiabilidade do sistema.

Figura 3-25: Use o Registry Mechanic ou um produto semelhante para digitalizar e limpar o registro

Existem inúmeras ferramentas de registro disponíveis. A maioria são produtos comerciais ou shareware, embora muitos estejam disponíveis como demos inválidos para download gratuito. Alguns executam apenas um aspecto da manutenção do registro, como edição aprimorada do registro, remoção de entradas não utilizadas ou desfragmentação de pilhas do registro. Outros combinam muitas funções relacionadas ao registro em um produto. Sugerimos que você baixe e experimente um ou ambos os produtos mencionados primeiro. Se nada disso for suficiente, uma pesquisa no Google por 'limpador de registro' revela dezenas de outras possibilidades.

Manutenção do disco rígido

Quando começamos a escrever esta seção, verificamos um de nossos discos rígidos. Ele tinha 185.503 arquivos em 11.607 pastas. É uma incógnita sobre o que todos eles são. Alguns são programas e arquivos de sistema, é claro. Sabemos que existem centenas de documentos e planilhas e milhares de arquivos de áudio, imagens e assim por diante. Mas a maioria desses 185.503 arquivos são provavelmente arquivos temporários e de backup, duplicatas e versões mais antigas dos arquivos de dados atuais, arquivos de cache do navegador e lixo semelhante. Tudo o que eles fazem é bagunçar o disco rígido, desperdiçando espaço e prejudicando o desempenho do disco. Eles precisam ser podados de vez em quando, nem que seja para evitar que comam você fora de casa.

ORGANIZANDO SEUS ARQUIVOS DE TEMP (ORÁRIOS)

Você pode definir algumas variáveis de ambiente para fazer com que os arquivos TEMP sejam armazenados em um local, em vez de serem enterrados em uma pasta oculta no diretório Documents and Settings. Para fazer isso, crie a pasta C: TEMP e, em seguida, faça o seguinte:

- Clique com o botão direito na guia Avançado de Propriedades de Meu Computador.

- Clique no botão Variável de ambiente e altere os valores TEMP e TMP para C: TEMP destacando-os, escolhendo o botão Editar e substituindo o caminho ridiculamente longo para C: TEMP .

- Use o botão Novo para adicionar outro valor chamado TMPDIR e definir seu caminho para C: TEMP também.

- Faça a mesma coisa na variável de sistema na caixa abaixo da variável de usuário, novamente adicionando uma variável chamada TMPDIR e definindo seu valor para C: TEMP .

Não importa como você definiu essas variáveis de ambiente, você pode navegar rapidamente para qualquer uma delas abrindo o Windows Explorer, digitando o nome cercado por sinais de porcentagem (como % TEMP% ) no campo Endereço e pressionando Enter ou Return. Você deve visitar este diretório periodicamente e excluir todos os arquivos e pastas com mais de algumas semanas. Os programas de instalação do Windows são notoriamente ruins em deixar grandes arquivos temporários para trás.

Limpar o cache do navegador é um bom primeiro passo. Depois de fazer isso, você pode descobrir que sua contagem de arquivos caiu em milhares de arquivos e, dependendo do tamanho do cache do navegador, você pode recuperar um gigabyte ou mais de espaço em disco. Você pode então ir para um prompt de comando e emitir comandos como:

del *.bak /s

del *.bk! /s

del *.tmp /s

e assim por diante. Essa abordagem de força bruta pode eliminar milhares de arquivos desnecessários e recuperar gigabytes de espaço em disco, mas é, na melhor das hipóteses, uma solução imperfeita. Primeiro, você provavelmente deixará muitos arquivos desnecessários na unidade porque não pensou em procurar todas as extensões. Em segundo lugar, você pode acabar excluindo alguns arquivos que realmente preferia manter, e pode nem mesmo estar ciente de que o fez até que se encontre procurando por eles inutilmente mais tarde. Terceiro, se você não estiver prestando atenção, um deslize do dedo pode ter resultados desastrosos.

É melhor usar um utilitário projetado para remoção de arquivos. A Microsoft inclui um miniaplicativo para essa finalidade, mas, como geralmente acontece com os miniaplicativos da Microsoft, ele possui poucos recursos. O miniaplicativo de limpeza de disco do Windows, mostrado em Figura 3-26 , não faz nada que você não possa fazer manualmente em cerca de 30 segundos.

Figura 3-26: O utilitário de limpeza de disco do Windows XP

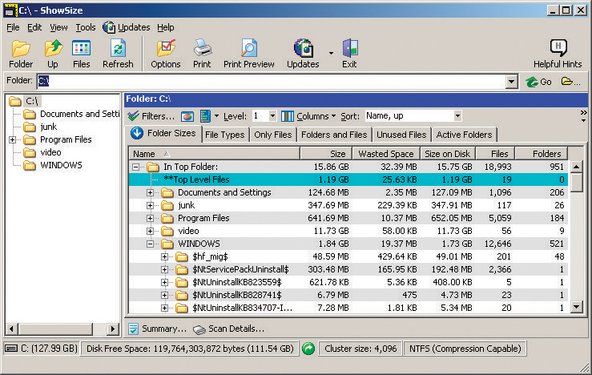

Felizmente, existem alternativas melhores disponíveis como utilitários comerciais. Nosso favorito é ShowSize ( http://www.showsize.com ), mostrado em Figura 3-27 , que fornece todas as ferramentas de que você precisa para manter seu disco rígido limpo e organizado.

Figura 3-27: Utilitário de limpeza de disco ShowSize

Depois de limpar os arquivos desnecessários do disco rígido, é hora de executar um desfragmentador de disco. Conforme você grava, modifica e exclui arquivos do disco rígido, o Windows tenta manter todos os arquivos armazenados de forma contígua na unidade. Infelizmente, o Windows não é muito bom nessa tarefa, então pedaços de vários arquivos acabam espalhados aqui, ali e em todos os lugares da unidade, um fenômeno conhecido como fragmentação de arquivo ou fragmentação de disco .

A fragmentação tem vários efeitos indesejáveis. Como os cabeçotes da unidade devem ser constantemente reposicionados para ler e gravar arquivos, o desempenho do disco rígido é prejudicado. O desempenho de leitura e gravação em uma unidade muito fragmentada é muito mais lento do que em uma unidade desfragmentada recentemente, principalmente se a unidade estiver quase cheia. Esse movimento extra da cabeça também contribui para níveis de ruído mais altos e pode fazer com que a unidade falhe antes do que ocorreria de outra forma. Finalmente, quando uma unidade falha, é muito mais fácil (e menos dispendioso) recuperar dados se essa unidade tiver sido desfragmentada recentemente.

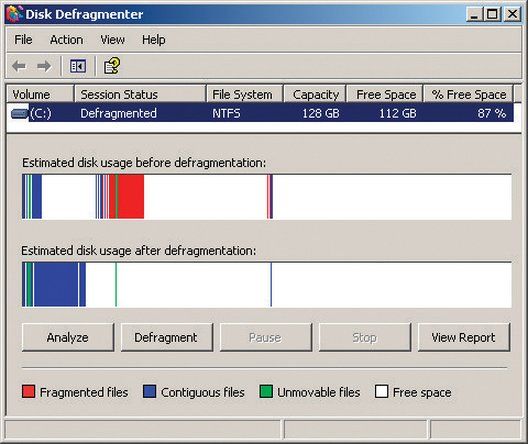

NTFS e fragmentação

Durante anos, a Microsoft afirmou que o NTFS não estava sujeito à fragmentação. Como Figura 3-28 mostra, isso não é verdade, mesmo em uma unidade pouco povoada. Com apenas 13% dessa unidade em uso, o Windows ainda fragmentou a maior parte do espaço ocupado. Mesmo após a conclusão da execução do utilitário Desfragmentador de disco do Windows, alguma fragmentação permanece. As barras verdes finas são arquivos de sistema da Tabela de arquivos mestre e o arquivo de paginação que estão sempre abertos quando o Windows está em execução e, portanto, não podem ser desfragmentados pelo utilitário Windows incluído. Quanto à barra azul que permanece no meio do nada após a desfragmentação: não temos ideia de por que o Windows faz isso, mas sempre parece deixar pelo menos alguns arquivos por conta própria em vez de consolidar todos os arquivos.

A solução para a fragmentação do disco é executar um utilitário de desfragmentação periodicamente. Um utilitário de desfragmentação lê cada arquivo e o reescreve de forma contígua, tornando o acesso aos arquivos muito mais rápido. O utilitário Desfragmentador de disco fornecido com o Windows, mostrado em Figura 3-28 , é lento, ineficiente e com poucos recursos. Mas, ei, é grátis e (geralmente) é bom o suficiente para fazer o trabalho.

Figura 3-28: O utilitário Desfragmentador de disco do Windows XP

PS4 Slim não liga de jeito nenhum

Se você precisar de um desfragmentador com mais recursos e melhor desempenho, considere comprar um utilitário comercial de desfragmentação. Os dois desfragmentadores comerciais mais conhecidos são Vopt ( http://www.vopt.com ) e Diskeeper ( http://www.diskeeper.com ) Nós usamos os dois há anos e nunca tivemos problemas com nenhum deles.

Uma das principais falhas do utilitário Desfragmentador de disco do Windows XP é que ele não pode desfragmentar o arquivo de paginação, pelo menos a menos que você esteja disposto a fazer isso. O Windows usa o arquivo de paginação para armazenar aplicativos e dados para os quais não há espaço na memória principal. Se você executar muitos aplicativos simultaneamente ou usar grandes conjuntos de dados, a memória principal inevitavelmente ficará cheia. Quando isso ocorre, o Windows transfere temporariamente os aplicativos e dados inativos para o arquivo de paginação. Como o arquivo de paginação passa por muitas 'rotações', ele invariavelmente se torna altamente fragmentado, o que, por sua vez, aumenta a fragmentação de programas e dados do usuário.

Figura 3-29: A caixa de diálogo Memória Virtual do Windows XP

Infelizmente, o design do Windows torna impossível desfragmentar o arquivo de paginação enquanto o Windows está em execução. Mas existem duas maneiras de desfragmentar o arquivo de paginação. Primeiro, use um defragger comercial como o Diskeeper ou o pagedefrag gratuito ( http: //www.sysinternals.com/Utilities/Pa ... ) que fornece um utilitário de desfragmentação em tempo de inicialização que é executado antes do carregamento do Windows. Como alternativa, você pode usar o utilitário Desfragmentador de disco do Windows XP para desfragmentar o arquivo de paginação executando as seguintes etapas:

- Clique com o botão direito em Meu computador e escolha Propriedades para exibir a caixa de diálogo Propriedades do sistema.

- Clique na guia Avançado.

- No painel Desempenho, clique no botão Configurações para exibir a caixa de diálogo Opções de desempenho.

- Clique na guia Avançado.

- No painel de memória virtual, clique no botão Alterar para exibir a caixa de diálogo Memória virtual, mostrada em Figura 3-29 .

- Anote ou memorize o tamanho do arquivo de paginação atual, que você usará posteriormente quando restaurar o arquivo de paginação.

- Marque o botão de opção 'Nenhum arquivo de paginação' e clique no botão Definir para alterar o sistema de arquivo de paginação para zero.

- Reinicie o computador, que agora funcionará sem um arquivo de paginação.

- Execute o utilitário Desfragmentador de disco do Windows XP para desfragmentar o disco rígido.

- Quando a desfragmentação for concluída, repita as etapas 1 a 5 para exibir a caixa de diálogo Memória virtual.

- Redefina o tamanho do arquivo de paginação para o valor original.

- Reinicie o sistema, que agora funcionará com um arquivo de paginação desfragmentado do tamanho original.

Mantendo seu sistema atualizado

As empresas de hardware e software lançam software, drivers de dispositivo e firmware atualizados periodicamente. Essas atualizações podem estar relacionadas à segurança ou podem adicionar suporte para novos recursos ou compatibilidade com novos dispositivos. Recomendamos que você se mantenha informado sobre essas atualizações, mas a regra de ouro quando se trata de instalar atualizações é: 'Se não está quebrado, não conserte'.

Segurança por meio de insegurança

Ironicamente, para usar os serviços de atualização automática da Microsoft, você deve usar o Internet Explorer, o navegador menos seguro do planeta.

Avalie cada atualização antes de instalá-la. A maioria das atualizações inclui notas de versão ou um documento semelhante que descreve exatamente o que a atualização faz e quais problemas ela corrige. Se uma atualização específica resolver um problema que você está enfrentando ou adicionar suporte para algo de que você precisa, instale a atualização. Caso contrário, seja muito cauteloso. Mais de uma vez, instalamos uma atualização sem um bom motivo e descobrimos que a atualização quebrou algo que costumava funcionar. Muitas vezes é possível recuperar de uma atualização com falha desinstalando a atualização e revertendo para a versão original, mas às vezes a única solução é formatar a unidade e reinstalar tudo do zero.

Atualizações do sistema operacional e do software do aplicativo

As atualizações do sistema operacional e do software do aplicativo são uma exceção à nossa regra geral de cautela. O Windows em particular está sob constante ataque de worms e outros softwares mal-intencionados, então geralmente é uma boa ideia aplicar patches críticos do Windows o mais rápido possível.

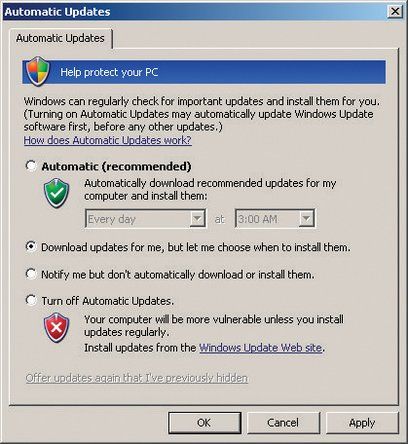

A Microsoft fornece o serviço Microsoft Update ( http: //update.microsoft.com/microsoftupd ... ) para automatizar o processo de manutenção de patch do Windows e do Office. Para configurar o Microsoft Update para baixar e instalar patches automaticamente, exiba o Painel de Controle e escolha Central de Segurança. Na parte inferior da caixa de diálogo Central de Segurança, no painel 'Gerenciar configurações de segurança para:', clique no link Atualizações Automáticas para exibir a caixa de diálogo Atualizações Automáticas, mostrada em Figura 3-30 .

Figura 3-30: A caixa de diálogo de configuração das atualizações automáticas do Windows XP

A configuração recomendada (e padrão) é Automática, o que faz com que o Windows baixe e instale atualizações sem a intervenção do usuário. Isso é um pouco confiante demais para o nosso gosto. Fomos queimados muitas vezes por patches da Microsoft que, em retrospecto, gostaríamos de nunca ter instalado. Recomendamos escolher a segunda opção, que faz com que as atualizações sejam baixadas automaticamente em segundo plano, mas não sejam instaladas até que você as aprove, ou a terceira opção, que apenas notifica quando as atualizações estão disponíveis.

Gerenciar software de aplicativos é mais problemático porque, pelo menos para o Windows, não há um local central onde você possa verificar se há atualizações disponíveis. (O Linux é muito superior nesse aspecto. A maioria das distribuições modernas do Linux pode verificar automaticamente um repositório central para atualizações disponíveis para o sistema operacional e para a maioria ou todos os aplicativos instalados.) Com o Windows, você precisa pesquisar atualizações para cada aplicativo sozinho.

Felizmente, a maioria dos aplicativos principais hoje em dia, e muitos dos menores, verificam automaticamente se há atualizações ou, pelo menos, solicitam que você faça isso. Recomendamos ficar de olho nos aplicativos que usam muito a Internet, por exemplo, navegadores, clientes de e-mail e pacotes P2P. As explorações contra esses aplicativos são relativamente comuns e têm consequências potencialmente graves. Outras aplicações, embora não sejam isentas de riscos, não exigem uma supervisão tão rigorosa. É menos provável, por exemplo, que seu aplicativo de gravação de CD ou um visualizador de arquivos sofra uma falha de segurança grave. (Não é inédito, embora o Acrobat Reader da Adobe tenha sido corrigido várias vezes para corrigir falhas de segurança graves.)

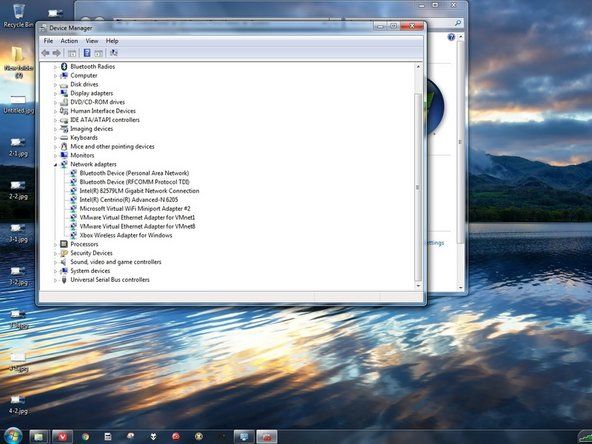

Atualizações de driver de dispositivo

Windows, Linux e todos os outros sistemas operacionais modernos usam uma arquitetura extensível que permite que drivers de dispositivos carregáveis adicionem suporte para dispositivos que não são suportados diretamente pelo kernel do sistema operacional. Seu sistema usa drivers de dispositivo para suportar seu adaptador de vídeo, adaptador de som, adaptador de rede e outros dispositivos periféricos.

Além do BIOS e de outro código de firmware, o código do driver do dispositivo é o software depurado com mais cuidado em execução no PC, portanto, é improvável que mesmo os drivers antigos tenham bugs significativos. Ainda assim, é uma boa ideia ficar de olho nos drivers de dispositivo atualizados, porque os drivers atualizados podem melhorar o desempenho, adicionar suporte para recursos adicionais e assim por diante. Em geral, recomendamos atualizar seus drivers de dispositivo sempre que instalar um novo hardware.

Os drivers do adaptador de vídeo (e, até certo ponto, os drivers do adaptador de áudio) são um caso especial, principalmente se você joga jogos 3D no PC. Os fabricantes de adaptadores de vídeo atualizam seus drivers com freqüência para adicionar suporte para novos jogos e ajustar o desempenho dos jogos existentes. Em muitos casos, as melhorias de desempenho podem ser substanciais, mesmo se você estiver usando um adaptador de vídeo de modelo mais antigo. Se você joga, verifique se há atualizações do adaptador de vídeo a cada mês. Caso contrário, a cada três a seis meses é suficiente.

Atualizações de firmware

O firmware está a meio caminho entre o hardware e o software. Firmware é um software semi-permanentemente armazenado em chips de memória não volátil dentro do PC. O BIOS do sistema principal, por exemplo, é o firmware. Mas o BIOS do sistema principal não é de forma alguma o único firmware em seu sistema. Quase todos os periféricos, de adaptadores de vídeo e áudio a placas de rede e controladores RAID a discos rígidos e unidades ópticas, têm seu próprio firmware.

Recomendamos ficar de olho nas atualizações do BIOS da placa-mãe e de outro firmware, mas tenha cuidado ao decidir se deve aplicar essas atualizações. De novo, em geral: se não está quebrado, não conserte. Até certo ponto, a decisão depende da idade do dispositivo. É bastante comum que componentes recém-introduzidos tenham várias atualizações de firmware disponíveis no início de seus ciclos de vida. Com o passar do tempo, as atualizações de firmware geralmente se tornam menos frequentes e tendem a ser pequenas correções ou acréscimos de recursos, em vez de atualizações significativas.

A principal exceção são os gravadores óticos. O firmware em gravadores de CD e DVD inclui esquema de gravação que permite que a unidade use as melhores estratégias de gravação para diferentes marcas e tipos de mídia. À medida que novas marcas de mídia são introduzidas, os fabricantes de unidades ópticas atualizam seu firmware para oferecer suporte aos novos tipos de mídia. Recomendamos verificar se há atualizações de firmware para seu gravador óptico sempre que comprar um novo lote de discos.

QUEIMANDO SUAS PONTES

Geralmente é fácil recuperar de uma atualização de firmware incorreta. Se você atualizar o firmware em seu gravador de DVD, por exemplo, e ele parar de funcionar corretamente, normalmente você pode simplesmente atualizar a unidade novamente usando a revisão de firmware mais antiga e voltar ao ponto de partida. Quando você atualiza o BIOS da placa-mãe, é uma história diferente. Uma falha na atualização do BIOS pode tornar a placa inutilizável, sendo necessário devolvê-la à fábrica para reparo. A causa mais frequente de falhas nas atualizações do BIOS da placa-mãe é uma falha de energia durante o processo de atualização. Se possível, conecte seu sistema a um no-break antes de atualizar o BIOS da placa-mãe.

Melhores placas-mãe evitam esse problema de duas maneiras. Alguns têm dois BIOS instalados. Se você obtiver um durante uma atualização com falha, poderá iniciar o sistema usando o BIOS de backup e, em seguida, recuperar o BIOS principal. A Intel usa um método diferente, mas igualmente eficaz. Se o processo de atualização do BIOS falhar em uma placa-mãe Intel, basta definir um jumper para a posição de recuperação do BIOS. Mesmo após uma atualização com falha, o BIOS da Intel tem inteligência suficiente para tentar inicializar a partir da unidade de disquete. Você pode simplesmente copiar o arquivo de dados do BIOS para um disquete, definir o jumper para a posição de recuperação, reiniciar o sistema e permitir que a atualização do BIOS seja instalada automaticamente.

Cura podridão do Windows

A Microsoft tomou duas decisões de design muito ruins para o Windows. Bem, na verdade, eles tomaram muito mais do que duas decisões erradas, mas duas são a principal preocupação.

O conceito de uso DLLs ( bibliotecas vinculadas dinamicamente ou bibliotecas de links dinâmicos ) foi defeituoso desde o início, como milhões de usuários do Windows podem atestar. Versões novas e antigas da mesma DLL com o mesmo nome podem coexistir em um sistema, e o Windows não fornece gerenciamento rigoroso dessas diversas versões. Uma versão mais recente de um aplicativo geralmente não funciona com uma versão mais antiga de uma DLL necessária, o que é ruim o suficiente, mas as versões mais antigas de um aplicativo podem não funcionar com as versões mais recentes da DLL. Isso significa que algo tão simples como instalar uma atualização para um programa pode corromper outro. Bem-vindo ao DLL Hell .

O Registro do Windows , aparentemente padronizado após a encadernação usada em versões antigas do Novell NetWare, é a segunda parte do golpe duplo. Com a introdução do Windows NT, a Microsoft abandonou o uso de arquivos de configuração de texto simples para os benefícios duvidosos de um registro central. Embora o conceito de registro pudesse ter funcionado se tivesse sido implementado corretamente, com controles rigorosos e ferramentas de gerenciamento poderosas, a Microsoft não fez nada disso. Em vez disso, o registro é uma pilha gigantesca de espaguete que até mesmo os especialistas têm dificuldade em decifrar. O registro em uma caixa típica do Windows cresce como o Topsy, com dados obsoletos bagunçando o lugar e novos dados adicionados à toa, sem consideração de conflitos ou compatibilidade com versões anteriores. A Microsoft fornece apenas as ferramentas mais básicas para manter o registro, e até mesmo o melhor software de manutenção de registro comercial pode fazer muito para eliminar a bagunça.

O resultado é que qualquer sistema Windows contém as sementes de sua própria destruição. Com o passar dos meses e anos, conforme o novo software é instalado e o antigo excluído, o Windows se torna cada vez mais instável. Conflitos de DLL se tornam cada vez mais comuns e o desempenho diminui. Este fenômeno é universalmente conhecido como Windows vermelho . Práticas cuidadosas de instalação e limpeza periódica do registro podem tornar o Windows Rot lento, mas, em nossa experiência, nada pode impedi-lo completamente.

A Microsoft afirma que o Vista vai resolver o problema do Windows Rot, desta vez com certeza. Eles podem até estar certos, mas duvidamos disso. Infelizmente, a única cura que conhecemos para a podridão do Windows, exceto se a Microsoft reescrever o Windows do zero ou você mudar para outro sistema operacional, é desmontar o disco rígido, reinstalar o Windows e todos os aplicativos e restaurar seu dados. A maioria dos usuários avançados faz isso a cada seis meses a um ano, mas mesmo os usuários casuais provavelmente se beneficiarão com uma nova instalação a cada um ou dois anos.

Uma indicação segura de que é hora de uma instalação limpa é que seu sistema começa a se comportar estranhamente de maneiras que não são atribuíveis a um vírus ou problema de hardware, especialmente se isso ocorrer imediatamente após a instalação de um novo software, drivers atualizados ou outras mudanças significativas em seu sistema. Mas o Windows Rot pode se manifestar de maneiras muito mais sutis. Se você está usando o sistema Windows há um ou dois anos sem reinstalar e ele parece muito mais lento do que costumava ser, provavelmente não é sua imaginação. Além do desempenho lento, o Windows Rot pode causar uma variedade de problemas, desde graves vazamentos de memória até reinicializações aleatórias.

Por ser tão difícil identificar as particularidades do Windows Rot, ou mesmo saber até que ponto um determinado sistema sofre com isso, recomendamos simplesmente fazer uma nova instalação uma vez por ano, quer você ache que precisa ou não.

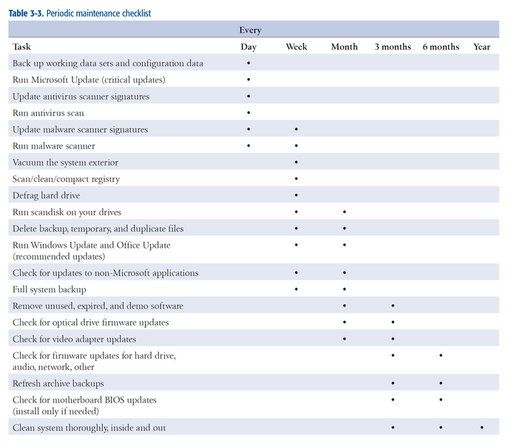

Uma lista de verificação de manutenção periódica

Tabela 3-3 resume os procedimentos que recomendamos para manutenção periódica.

Tabela 3-3: Lista de verificação de manutenção periódica

Mais sobre a manutenção do sistema de computador